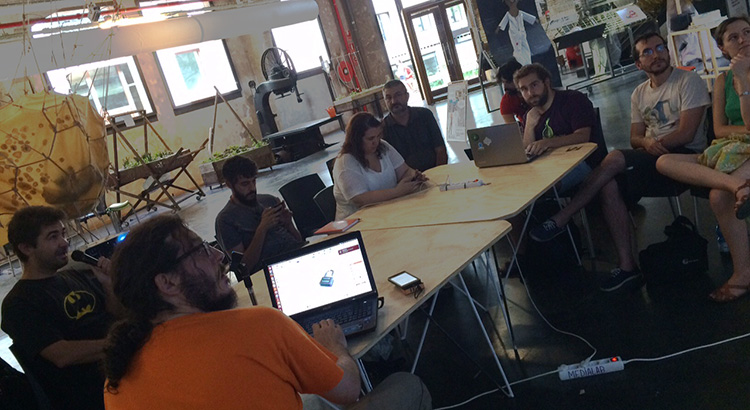

Sesión 3. MESA REDONDA: “Autodefensa digital para medios”

En esta sesión de «Periodismo al alcance de tu mano» estuvimos hablando sobre la importancia de que periodistas y ciudadanos que se dedican a informar adquieran conocimientos básicos sobre seguridad digital, y cómo ese conocimiento les proporcionará seguridad a ellos y a sus fuentes. Se explicaron aspectos muy importantes sobre el cifrado y el correo, qué elementos nos proporcionan mayor seguridad, qué es Tor y quién debe usarlo, y debatimos sobre la importancia de las filtraciones en la época de las Leyes Mordaza.

Los participantes de la mesa de autodefensa digital fueron:

- Fanta, informático y hacktivista, defensor del GNU y las redes libre en el blog colaborativo de elbinario.net (@elbinario).

- Javier Reyes (@REINODEMISERIA), informático, integrante de 15hack y organiza talleres de herramientas sobre autodefensa digital.

- Antonio Tenorio, informático y desarrolla herramientas para comunidades del procomún en el proyecto P2Pvalue (@P2Pvalue). Participa en la asociación de software libre Libre Lab UCM (@LibreLabUCM) y en el colectivo Autodefena Digital.

- Zero, informático y hacktivista. Participa en colectivos horizontales de software libre organizando talleres y charlas diversos centros sociales.

> La piña wifi

Zero trajo un juguete para explicarnos lo fácil que resulta acceder a las claves y a información privada de ordenadores y dispositivos móviles que se conectan a una red wifi. A continuación, la descripción detallada que él mismo nos ha dado:

La piña wifi (wifi pineapple) es un dispositivo que permite realizar todo tipo de ataques wifi de manera automática y autónoma, su principal característica es la de utilizar una «vulnerabilidad» en la asociación de los dispositivos que usen wifi (móviles, tablets, ordenadores y portátiles) cuando se conectan de manera automática a redes conocidas. De esta manera, cuando crees que estas conectado a la red wifi de tu casa o de tu centro comercial realmente estás conectado a este dispositivo y todo el trafico web pasa a través del dispositivo y lo captura, quedándose con claves, emails, páginas a las que te conectas etc. Las posibilidades de los ataques sólo se limitan por el nivel técnico y la imaginación del atacante.

Un ataque muy sencillo y clásico es redireccionar el trafico web a una pagina falsa (phishing). Es decir, tú crees que estás accediendo a la pagina web de tu banco o tu red social y, en realidad, es una web falsa. Una vez que introduces tus credenciales de acceso, éstas se mandan al atacante que ni siquiera tiene que estar físicamente en la zona, sino manipulando el dispositivo desde el otro lado del mundo a través de la red.

Este tipo de ataques son relativamente difíciles de evitar para alguien con pocos conocimientos informáticos. Tal y como se dijo en la charla, la mejor manera es cifrar la comunicación ya que el canal siempre puede estar comprometido o utilizar canales mucho más seguros como la red TOR o una VPN.

> Materiales de los ponentes

> Recursos online

- The 10 Biggest Revelations From Edward Snowden’s Leaks

- British Spy Agency Considers Journalists a Threat, Vacuums Up Their Emails

- Tor y Https (EFF)

- Ort.im (lo que los servidores pueden ver con OTR sobre XMPP)

- Thunderbird + Enigmail. Firma digital y cifrado de mensajes

- Thunderbird + Enigmail en FLOSS manuals

- Bitmessage

> Tuits de algunas intervenciones

Empezando el taller de autodefensa digital en @medialabprado #PeriodismoAlAlcanceDeTuMano http://t.co/E35RaWa6cW pic.twitter.com/YehrgL5FuM

— Patricia Horrillo (@PatriHorrillo) julio 3, 2015

¿Qué es la #esteganografía? ¿Y el #steghide? ¿Y si usamos ambos? #AutodefensaDigital en @medialabprado pic.twitter.com/KDoAzPAKW6

— Deconstruyendo Coop (@DCooperativa) julio 3, 2015

Aprendiendo sobre tor y la seguridad de la red en #PeriodismoAlAlcanceDeTuMano @medialabprado https://t.co/ftrI7BmK7C pic.twitter.com/vOa1ee0tGx

— Patricia Horrillo (@PatriHorrillo) julio 3, 2015

El karma imita las wifis cacheadas automáticas y terminas conectando a #Pineapple #AutodefensaDigital pic.twitter.com/MwW10jAtD1

— Deconstruyendo Coop (@DCooperativa) julio 3, 2015

Sesión 2. TALLER: “Herramientas de maquetación y escritura” Sesión 4. TALLER: “Herramientas de edición de imagen”